Angriffsfläche und Komplexität reduzieren

Bei der Reduzierung der Bedrohungsfläche, oft durch Ressourcen Konsolidierung, können Unternehmen Risiken und Kosten reduzieren und Ausfälle im Cybersecurity Bereich dauerhaft minimieren.

Aktualisiert am: 02.07.2024

Problem - Angriffsfläche zu groß

Die Bedrohungslandschaft wird von Tag zu Tag komplexer. Gleichzeitig wird die Angriffsfläche in vielen Unternehmen immer größer. Diese Kombination bedeutet, dass Sicherheitsanalysten mehr denn je damit beschäftigt sind, Warnungen, Bedrohungen und Vorfälle in ihren komplexen hybriden Umgebungen zu sortieren, darauf zu reagieren und zu beheben.Diese Herausforderungen lassen sich jedoch nicht einfach durch die Einführung neuer Sicherheitstools lösen. Das Hinzufügen weiterer Produkte als Reaktion auf neue Bedrohungen vergrößert nicht nur die Angriffsfläche, sondern verlangsamt oft auch den täglichen Betrieb.

Die Mitarbeiterzahl in Ihrem Security Operations Center (SOC) aufzustocken ist auch nicht die Lösung, da die Cybersecurity-Bedrohung schneller wächst.

Die gute Nachricht ist, dass es Möglichkeiten gibt, diese Probleme zu überwinden, ohne neue Mitarbeiter oder Tools einzusetzen, durch:

- Infrastruktur vereinfachen bzw. Komplexität reduzieren

- Infrastruktur Richtung Cloud-Only weiterentwickeln

- Auslagerung einiger Aufgaben an engagierte Experten

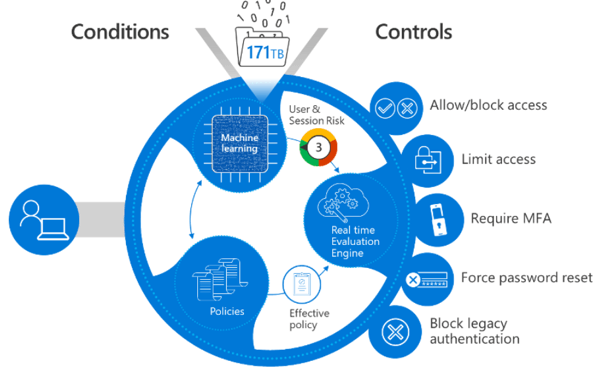

Entra ID Conditional Access

Der Authentifizierungsprozess traditionell funktioniert: Ein Benutzer gibt Benutzername und Passwort an und kann auf Ressourcen in lokalem Netzwek zugreifen.Zusätzlich wird heute Entra ID Conditional Access verwendet, um die MFA-Authentifizierung durchzusetzen. Laut Microsoft kann MFA über 99,9 Prozent der Angriffe auf Konten abwehren.

══

══

Conditional Access verwendet mehrere Signale in Echtzeit über Benutzeridentität, Gerätekonformität, Standort und Sitzungsrisikofaktoren usw. um den Zugriff auf Ressourcen zu erlauben, blockieren oder einzuschränken.

Da kompromittierte Konten zu den wichtigsten Angriffsvektoren gehören, kann die Sperrung des Zugriffs auf Anmeldeinformationen, selbst wenn ein korrektes Passwort angegeben wurde, von unschätzbarem Wert sein, um Einbrüche zu verhindern.

Quelle: learn.microsoft.com

Sicherheit erhöhen und Kosten reduzieren

Bereit für Cloud Only?

Viele Unternehmen betreiben seit Jahren eine Hybridumgebung mit AD und Entra ID Connect Server zur Replikation von Benutzerkonten und Gruppen zu Entra ID.Für den Schritt auf Entra ID (Cloud only) sind mehrere Abhängigkeiten zu entfernen, u.a.:

- Windows Clients auf Entra ID-Joined umstellen

- Exchange Server auf Exchange-Online migrieren, inkl. MX-Record

- Für weitere Lagacy Server Entra ID DS übergangsweise nutzen

- Entra ID Connect (ggf. auf Password Hash Sync umstellen) Dienst beenden

- M365 ADSyncScheduler auf False umstellen

- Die Konfiguration von AD und Exchange Server sichern, für Rollback-Plan

Wenn Sie diesen Schritt mit unserer Unterstützung gehen (trotz fehlender Microsoft-Dokumentation) haben Sie auf einen Schlag physische und personelle Ressourcen freigesetzt, um sich auf die Cloud-Security zu konzentrieren.

Die Zukunft der Cybersicherheit liegt in der Cloud-Only. Sie ist schneller, reagiert besser auf aktuelle Bedrohungen, ist einfacher für die Umsetzung von Richtlinien, Kontrolle, Fehlerbehebung, Updates und nahezu alles andere in der heutigen Welt der hybriden Arbeit.

Zero-Trust-Strategie

In der Vergangenheit waren lokale Netzwerk oft die einzige Verteidigungslinie im Kampf gegen Malware, Hacker und Cyber-Kriminelle. Alles außerhalb der lokalen Domäne wurde als potenzielle Bedrohung betrachtet und durch Firewalls und ähnliche Sicherheitsmaßnahmen abgewehrt.Geräte im lokalen Netz hingegen wurden als Teil dieses geschlossenen Ökosystems betrachtet und daher im Allgemeinen als sicher und vertrauenswürdig angesehen.

Um sich vor den immer häufigeren und raffinierteren Cyberangriffen zu schützen, kann man selbst Nutzern und Geräten innerhalb des eigenen Netzwerks nicht mehr uneingeschränkt vertrauen, sondern muss ihre Identität ständig überprüfen.

Dieser Ansatz, der allgemein als Zero-Trust-Modell bekannt ist, lehrt uns: Vertraue nie, überprüfe immer (never trust, always verify).

Anstatt zu glauben, dass alles hinter der Unternehmensfirewall sicher ist, wird beim Zero-Trust-Modell standardmäßig von einer Sicherheitsverletzung ausgegangen.

Der Microsoft Ansatz für Zero-Trust beinhaltet Conditional Access als wichtigste Richtlinien-Engine die sowohl die Definition als auch die Erzwingung der Richtlinien umfasst.

Komplexität reduzieren

Um die Angriffsfläche erfolgreich zu reduzieren, ist ein vollständiges Inventar aller Konten, Ressourcen und Systeme zu dokumentieren, da man nicht schützen kann was man nicht kennt!Diese Bestandsaufnahme gibt Aufschluss über veraltete Betriebssysteme, ältere Anwendungen und darüber, wer welche Zugriffsrechte auf diese Systeme hat.

Um die Komplexität innerhalb der IT-Umgebung zu verringern, sollte folgendes berücksichtigt werden:

- Veraltete Softwaresysteme abbauen

- Die Anzahl der verwendeten Tools und Lösungen reduzieren

- Netzwerk segmentieren mit strengen Zugriffskontrollen

- Mitarbeiter über bewährte Sicherheitspraktiken schulen, so Sicherheitsvorfälle verhindern

- Arbeiten Sie mit einer begrenzten Anzahl vertrauenswürdiger Lieferanten und Partner zusammen

- Die wichtigsten Sicherheitsbedürfnisse und -risiken definieren

- Nutzen Sie cloudbasierte Sicherheitslösungen, die Skalierbarkeit und einfache Verwaltung bieten

- Halten Sie alle Software und Systeme auf dem aktuellen Stand

Proaktive Security-Strategie

IT-Teams haben Schwierigkeiten, die sich entwickelnden Cyber-Bedrohungen zu bekämpfen, vor allem, wenn sie bereits mit alltäglichen Aufgaben beschäftigt sind, wie Zurücksetzen von Passwörtern und dem Einspielen von Patches.Durch die Automatisierung möglichst vieler Routineaufgaben können sich die IT-Teams auf solche Aufgaben konzentrieren, z.B. Überwachung der Bedrohungslandschaft, die Verbesserung des Cyber-Risikomanagements und die Verkürzung der Zeit für die Erkennung und Reaktion auf Vorfälle.

Threat Hunting ist ein proaktiver Ansatz zur Verbesserung der Cybersicherheit, der Bedrohungen aufspürt, bevor sie Schaden anrichten können. Diese Methode basiert auf manuellen Aktivitäten und wird durch automatisierte Techniken unterstützt.

Mit Microsoft 365 Defender Advanced Hunting können Sicherheitsteams gezielt nach verdächtigen Aktivitäten, Angriffsmustern oder ungewöhnlichen Verhaltensweisen suchen, um Bedrohungen frühzeitig zu erkennen und angemessen darauf zu reagieren.

Gern können wir uns darüber austauschen, wie wir Sie unterstützen können eine Proaktive Security-Strategie aufzubauen bzw. diese zu verbessern.

Kontakt und Support

☏ +49 721 66980 610

Schreiben Sie uns,

eine Antwort können Sie am gleichen bzw. nächsten Arbeitstag erwarten.

eine Antwort können Sie am gleichen bzw. nächsten Arbeitstag erwarten.

Kennenlernen und Austausch

Wir würden uns freuen, wenn Sie (direkt hier) eine Zeit auswählen für ein kostenloses Online-Meeting über Microsoft Teams. Wir könnten beispielsweise darüber sprechen, ob Sie Ihre M365 Lizenzen optimieren und Kosten senken können.

Kunden-Support

Wir unterstützen Sie gerne bei Fragen zu Microsoft 365 und Azure. Sie können auf unseren Support zu fairen Preisen zählen, zwischen 70-90 EUR pro Stunde. Gerne nutzen wir Ihr Ticketsystem oder unser Jira ServiceDesk, siehe Beispielticket.

Sie werden von Security-Experten betreut, die ihre Microsoft Kompetenzen ständig erweitern und durch Herstellerzertifikate nachweisen. Dies ist für uns ein MUSS, um den Kundensupport auf höchstem Niveau und auf dem neuesten Stand der Technik zu halten.

Copyright 2003 - 2024 Sylbek Cloud Support

Copyright 2003 - 2024 Sylbek Cloud SupportDeine IP 18.119.102.137, deine Auflösung , unsere Zeit